この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

RDP接続はセキュリティで保護されるが、ID認証が最大の穴に!

TCPポート「3389」を使用する「リモートデスクトップ(RDP)接続」は、RDP(Remote Desktop Protocol)自身が備える証明書ベースのネットワークレベル認証やエンドツーエンド通信の暗号化によるセキュリティを提供します。

しかし、基本的な認証方法は「ユーザー名」と「パスワード」の組み合わせという、とてもレガシーな方法です。自分のPCのRDPポートをインターネットに解放することは、極めてリスクの高いことです。ユーザー名とパスワードが分かってしまえば、世界のどこからでも接続できますし、そのままではブルートフォース攻撃(総当たり攻撃)に対して脆弱(ぜいじゃく)です。

Windowsを実行するAzure仮想マシンのコンソールにリモート接続する標準的な方法は、RDP接続です。サイト間(S2S)/ポイント対サイト(2PS)VPN接続や、「Azure ExpressRoute」などの専用の直接接続回線を利用しない限り、単純にAzure仮想マシンのパブリックIPアドレスに対するTCPポート「3389」へのアクセスを許可することは、同じようにリスクがあります。

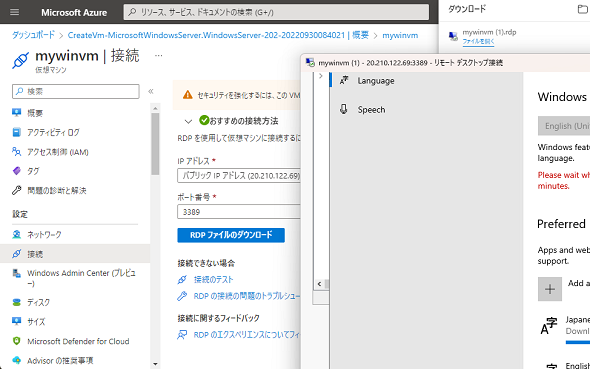

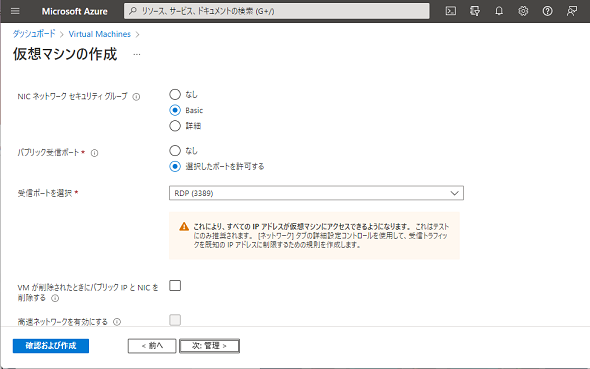

Azure仮想マシンをデプロイする際に、RDP接続を許可するように設定した場合には警告が表示されます(画面1、画面2)。Linuxの場合は、証明書キーではなく、パスワードによるssh(TCPポート「22」)への接続を許可することもリスクがあります。

今回は、Windowsのセキュリティ機能やMicrosoft Azureの無料または有料のサービス/機能を利用して、簡単にRDP接続における認証時の穴を狭める方法を5つ紹介します。

[方法その1]アカウントロックアウトのポリシー(追加コストなし)

Windowsは既定で、ローカルログオン、リモートデスクトップ接続のいずれにおいても、パスワードの入力を何度でも試すことができます。誤ったパスワードが何度入力されても、ロックアウトされることはありません。これは、ブルートフォース攻撃をしようとする者にとって好都合です。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.

からの記事と詳細 ( Azure仮想マシンへの安全なRDP接続を実現する5つの方法 - @IT )

https://ift.tt/02j7COi

No comments:

Post a Comment